0. 학습목표와 키워드

1) 학습목표

: 보안의 3대 요소, 보안 전문가의 자격 요건, 보안 관련 윤리적, 법적 문제를 알아보자.

2) 키워드 (★★★ 용어정리 중요 ★★★)

- 보안

: 내가 보호하고자하는 자산 (보안 3대 요소를 유지하는 것)

+) 자산

: 내가 갖고 있는 것 중 가치가 있는 것

+) 보안 3대 요소

: 기밀성, 무결성, 가용성 (성(性) : 기능)

- 기밀성 (機密性)

: 비밀을 포함한 그 주변 모든것들. (비밀>기밀. 비밀이 더 중요) (기밀 : 비밀 및 비밀과 관련된 것들.)

- 무결성 (無缺性)

: 정보가 변하지 않게 하는 것.

- 가용성 (可用性)

: 언제어디든지 내가 쓰고 싶으면 쓸 수 있게 하는 것. (3대 요소 중에 가장 중요)

+) https://에서 s: security (내가 허락한 사람만 볼 수 있음. http://는 모든 사람이 볼 수 있음)

1.0 정보 보안의 역사

1) 1960 - 1970

(1) 최초의 컴퓨터 ARPA (The Advanced Research Project Agency)

: 오늘날 인터넷의 뿌리. 컴퓨터 연동망.

(= IMPS, Interface Message Processors 네트워크)

(2) 유닉스 운영체제 개발

: 해커 친화적 (hacker-friendly). 개발자 툴, 컴파일러에 접근하기 쉬움. 동시에 여러 사용자 사용 가능.

+) 운영체제 (Operation System)

: 하드웨어를 컨트롤(운영) 하기 위한 것.

+) 시스템 (System)

: 앞으로 해야하는 일들을 다 알고 있음. 미리 정리해둠.

(모든 하드웨어를 어떻게 동작하고 어떻게 운영할지 이미 알고 있고 다 정해둠)

(3) 마이크로 소프트 설립

(4) 애플 컴퓨터 탄생

2) 1980 - 1990

(1) 네트워크 해킹 시작

(2) 정보 공유

- 정보 교류에 국경이 없어야 한다. (평등)

- 전 세계 커뮤니케이션 가능 (사이버 인권)

- 지식과 정보의 창조 (정보 모음 >> 지식)

+) 정보

: 데이터 중에 가치/의미가 있는 것. ( != 데이터)

+) 지식 (knowladge)

: 정보를 모아서 또 다른 정보를 만듦. ( == 지식) (누구한테나 인정을 받음)

+) 지능

: 지식을 모은 상태에서 본인의 경험을 더해 지능이 됨. 주관적, 창조적 (오직 사람의 지능.) ( != 인공지능)

(3) 프랙 (Phrack)

: 유명한 해킹 잡지. 온라인 잡지.

(4) 캐빈 미트닉 (Kevin Mitnick)

: 역사적으로 유명한 해커. 산타크루스오퍼레이션 시스템에 침입, 소프트웨어 훔침.

(5) 로버트 모리스

: 모리스 웜의 모리스. VAX 시스템과 SUN 시스템에 과부하를 일으킴.

+) 모리스 웜

: 99행으로 이루어진 자기 복제 웜.

(6) 블랙햇 (Black Hat)

: 해킹대회

(7) 데프콘 해킹 대회 (Defcon)

: 최초의 해킹 대회. 내 팀을 보호하면서 상대 팀을 해킹.

(8) 백 오리피스 (Back Orifice)

: 대표적인 트로이목마 프로그램.

멀리서 윈도우용 PC의 모든 프로그램 파일을 관리할 수 있는 도구. >> 멀리있는 다른 사람 PC에 있는 파일 조작 가능.

3) 2000년 이후

(1) 분산 서비스 거부 공격 (DDoS, Distributed Denial of Service)

: (네트워크 스캔 >> 취약 서버에 trojans\ 설치 >> 정해진 시간에 목표 사이트에 수많은 패킷 전송>> 사이트 다운) 하는 공격

+) trojans 패킷

: 클라이언트 프로그램. DDoS 공격을 할 때 사용.

컴퓨터에 숨어있다가 사용자의 정보를 몰래 유출하는 악성코드. (정상적인 파일과 함께 설치되는 경우가 많음)

(trojan = 트로이목마의 '트로이')

(2) 개인 정보 유출과 도용 (시험 나올수도 있음. 읽어보기) pb

- 2005.10 ~ 2006.02, 우리나라 주민번호 유출, 무단 도용. 중국, 국내 사설망, 해킹으로 중간 경유지 이용해서 접근.

- 2005.11, 금융정보로 인출. 피싱 사이트 제작, 접속 유도.

+) 띠오리 (Theori)

: 사이버보안 전문기업. 각 회사들의 취약점을 발견해서 고쳐줌.

+) 스텔리언

(3) APT 공격

: 이용자가 사용하도록 유도 >> 오랜 시간 사이트 분석 >> 취약점 찾음 >> 해킹

(해당 사이트에 특화된 악성 프로그램을 만듦) (분석까지는 걸리지 않음. 피해를 주지 않기 때문)

+) 미국의 이스라엘? 원자력 발전소 해킹 (APT 사용)

1.1 보안의 3대 요소

: (CIA) 기밀성 (機密性, Confidentiality), 무결성 (無缺性, Integrity), 가용성 (可用性, Availability)

1) 기밀성

- 비밀을 포함한 그 주변 모든것들. (비밀>기밀. 비밀이 더 중요) (기밀 : 비밀 및 비밀과 관련된 것들.)

- "인가된 사용자만 정보 자산에 접근할 수 있다." (일반적인 보안의 의미)

- 보안 관련 시스템, 소프트웨어는 기밀성과 밀접한 관련이 있음.

- (예시) 방화벽, 암호, 패스워드 등

2) 무결성

- 정보가 변하지 않게 하는 것.

- 권한이 있는 사용자가 인가한 방법으로만 정보를 변경할 수 있다.

- (예시) 정부만 지폐를 만들거나 바꿀 수 있음. (이외는 위조지폐)

3) 가용성

- 언제어디든지 내가 쓰고 싶으면 쓸 수 있게 하는 것. 자산.

- (3대 요소 중에 가장 중요)(돈이 돼야 기밀성, 무결성도 의미가 있음)

- 필요한 시점에 정보 자산 접근을 가능하게 한다.

- (예시) 24시간 편의점

+) 자산

: 데이터 중 가치 있는 것이 정보. 정보 중에서도 가치 있는 것이 자산.

+) 암호화 과정

: 평문 (P, Plain Text) -> 암호화 알고리즘 -> 암호문

- 평문 공개 불가능 (지키는 것)

- 키 공개 불가능 (이게 있으면 암호 풀림)

- 암호화 알고리즘, 암호문 공개 가능 (어차피 암호화 돼있음)

+) 알고리즘

: 순서가 정해져 있는 체계 (시스템)

+) 암호문 (CT, Cyber Text)

: 평문이 암호화되는 것.

+) 양방향 암호

: (평문 -> 암호문), (암호문 -> 평문) 둘 다 가능.

+) 일방향 암호 (해쉬, Hash)

평문에서 암호문 만들면 암호문을 다시 평문으로 바꿀 수 없음.

+) 위협 (Threat)

: Hacker (=Attacker)가 Asset의 취약점을 찾아서 Threat 함

(취약점은 내부, Threat는 외부에 있다.)

4) 부임방지

: 나 안 했음, 발뺌 방지

5) 아..뭐더라....

:

1.2 보안 전문가의 자격 요건

1) 사이버 범죄 유형

(1) 사이버 테러형 범죄

- 해커 수준 범죄.

- (공격 대상) 정보 통신망, 컴퓨터 시스템.

- (공격 방법) 해킹, 바이러스 유포, 메일 폭탄, 서비스 거부(DoS) 공격 등. (전자기적 침해 장비 이용)

(2) 일반 사이버 범죄

- 일반인 수준 범죄.

- 사이버 공간을 이용한 불법 행위.

- (예시) 사이버 도박, 사이버 스토킹, 사이버 성폭력, 사이버 명예훼손, 사이버 협박, 전자 상거래 사기, 개인 정보 유출 등.

2) 윤리 의식

(1) 정보통신 윤리 강령 (2007년, 방송통신위원회 개정)

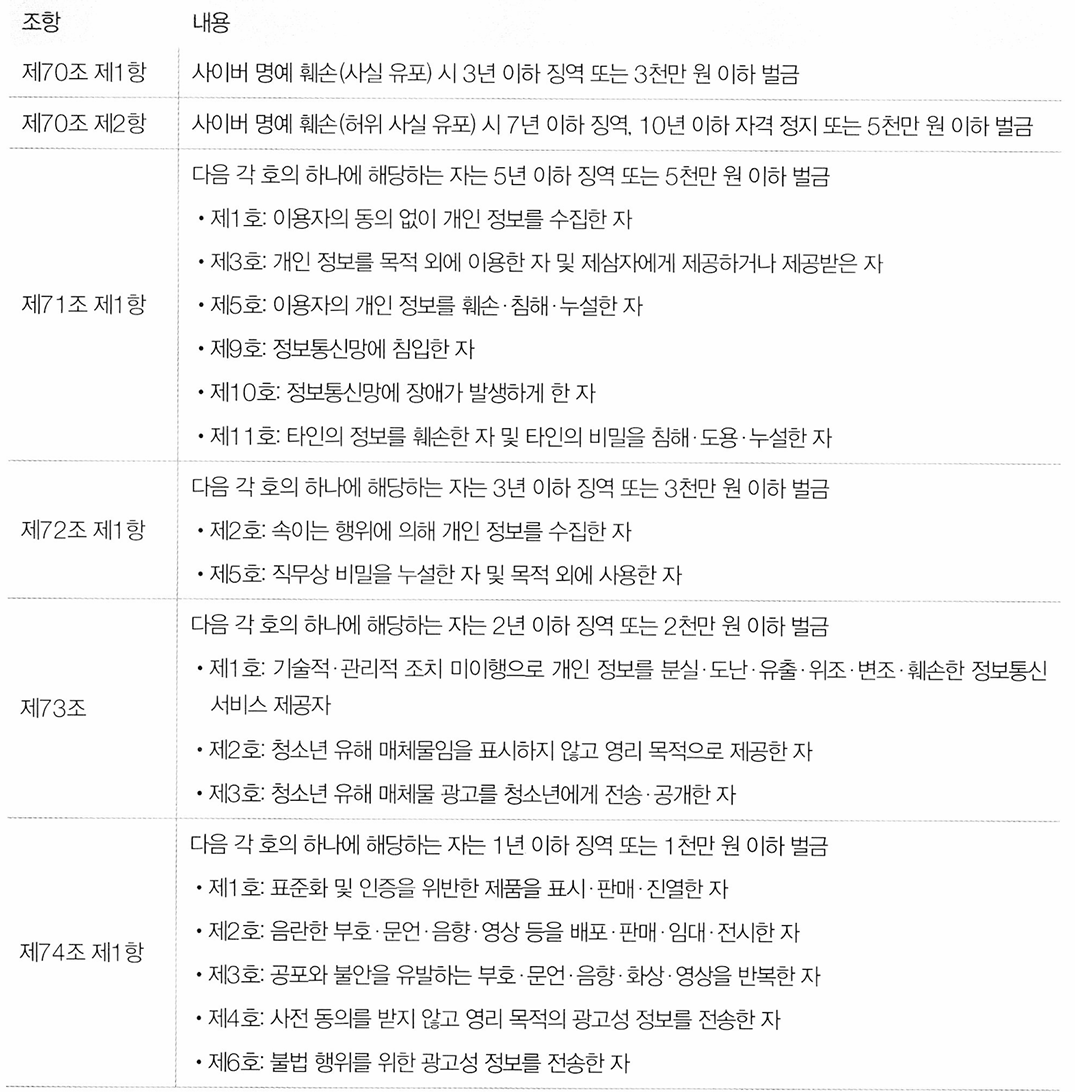

(2) 정보통신망 법률 (이용촉진 및 정보보호) (참고)

- (목적) 안전한 정보 통신망 환경 조성.

- (내용) 정보 통신 서비스 사업자, 개인 정보 보호

- (주요 내용)

(3) 정보통신기반 보호법 (참고)

- (목적) 주요 정보 통신 기반 시설 보호.

- (규정 대상) 주요 정보 통신 기반 시설에 대한 보호법. 이 시설을 교란, 마비, 파괴한 자 대상.

- (벌금) 10년 이하의 징역 또는 1억원 이하의 벌금.

- (정보 통신 기반 시설 예시) ISP (Internet Service Provider), 통신사 등.

(4) 클라우드컴퓨팅법 (참고)

- (목적) 안전한 클라우드 환경

- (규정 대상) 이용자 동의 없이 이용자 정보를 이용, 제3자 제공, 영리 및 부정한 목적으로 이용자 정보제공 받은 자.

- (벌금) 5년 이하의 징역 또는 5천만 원 이하의 벌금.

(5) 전자정부법 (참고)

- (목적) 전자정부 보호.

- (규정 대상1) 행정 정보 위조, 변경, 훼손, 말소한 자.

- (벌금1) 10년 이하의 징역

- (규정 대상2) 정보 시스템을 위조, 변경, 훼손, 이용한 자 또는 변경 및 말소 방법이나 프로그램 공개, 유포한 자

- (벌금2) 5년 이하의 징역 또는 5천만 원 이하의 벌금

+) 전자정부 : 많은 공공 데이터를 생성 및 관리

1.3 다양한 분야의 지식

1) 보안 전문 분야 (참고)

(기술적)

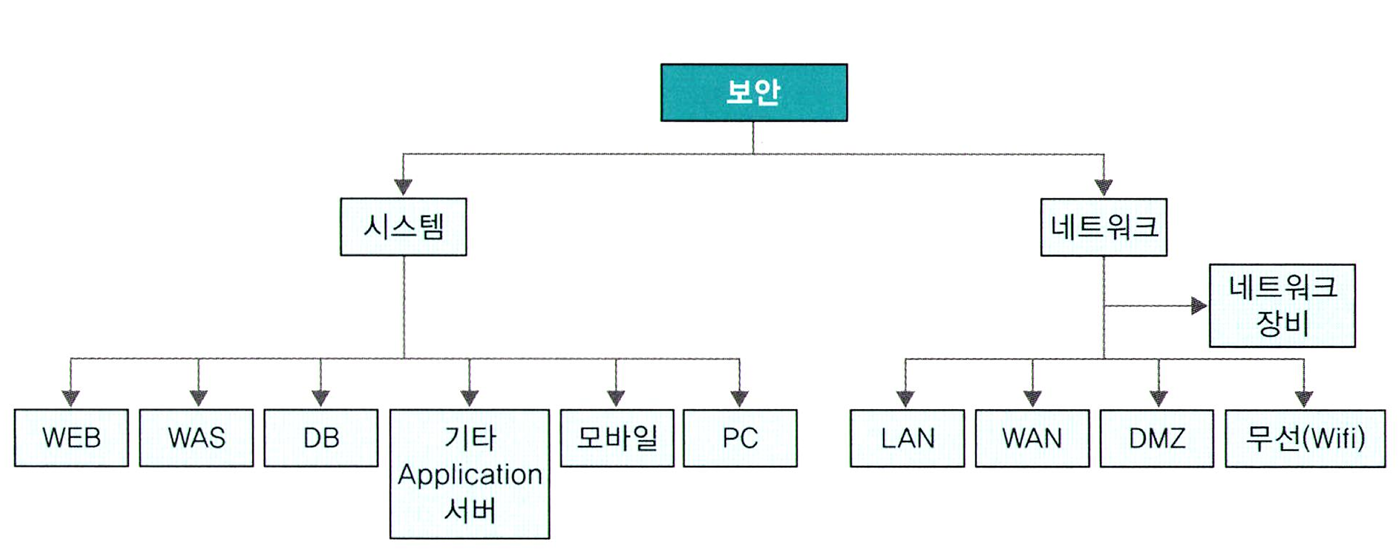

(1) 시스템

: 운영체제 및 애플리케이션 설정

(2) 네트워크

: 네트워크 장비 설정 및 네트워크 보안 장비

(3) 웹

: 웹 서비스 및 웹 소스 코드 취약점

(4) 리버스 엔지니어링

: 애플리케이션 소스 코드 취약점

(관리적)

(5) 정책 (Policy), 거버넌스 (governance)

+) 거버넌스 (governance)

: 다양한 행위자 (정부, 기업, 비정부기구)가 공동의 관심사에 대한 네트워크를 구축하여 문제를 해결하는 국정운영의 방식

+)

- 한 가지를 깊게 배우는 게 좋음. 넓게는 아주 얕게만 알면 됨.

- (NCS >> 정보통신 >> 정보기술 >> 정보보호) 참고. (국가 공공기관에 관심있을 시) (ncs.go.kr)

2) 보안 대상 (객체) (참고)

3) 보안 사항 (참고)

(1) 보안 설정

- 네트워크 장비

: 네트워크 장비의 계정 관리, 접근 관리 (ACL), VLAN 설정 등. (장비 레벨에서 설정해야 할 보안 사항)

- 시스템

: 모든 시스템은 각자의 운영체제 (OS)가 있음. 각 OS의 계정 관리, 권한 관리 등. (시스템 보안 관련 설정)

(2) Application 보안

- 네트워크 장비

: (telnet 등) Daemon 취약점 관리.

- 시스템

: 서비스 종류에 따라 Application이 가지는 고유 취약점 보안. (WEB서버 >>WEB 취약점, DB 서버 >> DB 취약점)

(3) 관련 보안 시스템

- 네트워크 장비

: 보안 솔루션 존재. (네트위트 보안은 제약이 많고 부적합하기 쉽게 때문)

네트워크에서 패킷 분석 후 대응하는 솔루션. (방화벽, 침입 탐지 시스템, 침입 차단 시스템, DLP, 스팸 차단 시스템 등)

- 시스템

: 대부분 시스템 자체 보안 설정 (권한 관리 시스템) (SSO 등) 또는 보안 툴 (DRM, USB 등)이 있음.

(보안 전문가의 자격 요건)

4) 운영체제 (OS) (전문가하기 어렵. 종류가 많아서... 발전도 계속함)

: 윈도우, 유닉스, 리눅스, 맥OS 등

(1) 윈도우

- 실무적으로 가장 많이 사용되는 운영체제. (사용률 90%) 그래서 대부분의 악성 코드도 윈도우가 목표.

- 게임 회사, 포털 사이트 등에서 서버로 사용.

(2) 유닉스

: 금융권, 공공 기관 등에서 서버로 사용. 표준화된 체계.

(3) 리눅스

-유닉스와 비슷한 환경 제공. 유닉스보다 쉽게 구함. 소스 공개.

- 보안 장비, 스마트폰 (안드로이드 등) 운영체제로 사용.

- 오픈 소스 기반 서비스가 많아 서버로 자주 사용.

- 버전에 따라 보안 설정 및 운영 방법이 상이함.

(4) 맥 OS

: 유닉스 기반으로 만들어짐.

5) 네트워크 (내용이 잘 안 바뀜)

- 길. (하나의 시스템 데이터 처리 >>(네트워크)>> 다른 시스템으로 전달)

- TCP/IP 중요

: 네트워크의 기본이 되는 프로토콜

6) 프로그래밍 (어떻게 돌아가는지 정도만 알기)

: 보안 전문가는 C, 객체지향 프로그래밍, HTML의 기본적인 이해 정도면 충분.

(웹 해킹은 Javascript, HTML을 정확히 이해하는 것이 좋다.)

(1) 보안 시스템 개발자

: 방화벽, 침입 탐지 시스템 (IDS)을 다룸. 프로그래밍 잘 해야함.

(2) 응용 프로그램 취약점 분석 테스터

: 리버스 엔지니어링 (reverse engineering)게임/상용 프로그램의 테스트, 취약점 분석. 프로그래밍 잘 해야함. (어셈블리어)

7) 서버 (관제 쪽)

: 서버 이해 필수. (WAS, FTP, SSH, Telnet 등)

각 서버 프로그램의 설치, 기본 설정, 인증 및 접근 제어, 암호화 수준, 암호화 여부 알아야함.

+) 데이터베이스

: 기본적인 SQL 지식이 필요

+) 보안 전문가 업무

: (클라이언트가 이용자에게) 안전한 서비스 제공할 수 있게 서버를 운용하는 것.

8) 보안 시스템

- 보안 솔루션

: 시스템별 보안 통제와 적용 원리, 네트워크 구성과 목적 이해 필요.

- 보안 솔루션 예시

: 방화벽, 침입 탐지/방지 시스템, 단일 사용자 승인(SSO), 네트워크 접근 제어 시스템 (NAC), 백신 등

+) 제품

: 제품 자체로 온전한 기능을 함.

+) 솔루션

: 솔루션 자체로는 온전한 기능을 하지 않음. 제품에 붙으면 제품에 도움이 됨. (예시 : 전자파 감쇠 솔루션)

9) 모니터링 시스템 (보안, 관제)

: 모니터링 시스템 이해 필요. (네트워크 관리 시스템 (NMS), 네트워크 트래픽 모니터링 시스템 (MRTG) 등)

10) 암호

: 암호 vs 해시, 대칭 키 vs 비대칭 키 vs 공개 키. 기본 구조와 원리 파악 필요.

11) 정책과 절차

- 보안 거버넌스 (security governance)

: 조직 보안을 위한 구성원 간의 지배 구조. (중요)

- 최고보안책임자 (CSO, Chief Security Officer) 자격 요건

: 보안 정책(security policy)과 핵심적인 업무 프로세스 이해 필요.

'대학교 수업 > 사이버보안개론' 카테고리의 다른 글

| 2.2 정보보안개론 2단원 (2) (5) | 2024.09.22 |

|---|---|

| 2.1 정보보안개론 2단원 (1) (12) | 2024.09.22 |

| 1. 정보보안개론 1단원 - 연습문제 정답 (5) | 2024.09.17 |

| 0. 개요 및 교재 (0) | 2024.09.08 |