0. 학습목표 및 키워드

1) 학습 목표

(1) 시스템 관련 여섯 가지 보안 주제 (Os, 응용 프로그램, 네트워크 장비, DB 등)

(2) 계정 (ID, PW)의 중요성

(3) 세션

(4) 접근 제어와 권한 관리

(5) 로그

2) 키워드

: 세션, 접근 제어, 권한 관리, 로그

1. 시스템 보안의 이해

1) 시스템 (한번 읽어보기)

(1) 정의

: 하드웨어 + 소프트웨어 전부 포괄.

+) 하드웨어

: 모니터, 키보드, 메인 보드, 하드디스크, 램 메모리 등

+) 소프트웨어

: 운영체제 (OS), 데이터베이스 (DB), 웹 서비스 등.

+) OS를 바르게 사용하기 위해서 보안을 배운다.

2) 시스템 보안 주제 (한번 읽어보기)

: 비인가자 접근 제한 >> 시스템 보호.

(1) 계정 관리

: 권한 있는 사용자 식별. (ID, PW 등) (공문서 역할)

(2) 세션 관리

: 세션 관리. 일정 시간 지나면 세션 종료, 비인가자의 세션 가로채기 제한. (비자 등)

+) 세션

: 사용자와 시스템 /시스템과 시스템 사이의 활성화된 접속.

(3) 접근 제어

: 다른 시스템으로부터 보호. 네트워크 관점에서 접근 통제.

(4) 권한 관리

: 각 사용자에게 적절한 권한 부여.

(5) 로그 관리

: 외부에서 시스템에 영향 >> 영향 내용 기록 / 관리.

(6) 취약점 관리

: 시스템 자체의 결함 관리.

2. 계정 관리

1) 계정관리

: ID, PW.

(1) 식별과 인증

- 식별 (identification)

: 어떤 시스템에 로그인 하기 위해 먼저 자신이 누군지 알림 (내가 누구인지 나혼자 주장 (믿든 안 믿든))

+) (생체 정보 = 정확한 식별)

- 인증 (assentication?)

: 로그인을 허용하기 위한 확인 (패스워드 >> 권한 제공) (내가 누구인지 근거 제공)

+) 인가

: (패스워드 >> 권한 제공)

(2) 보안의 네가지 인증 방법 (읽어보기)

- 알고 있는 것

: 머릿속에 기억하고 있는 정보 (예시 : 패스워드)

- 가지고 있는 것

: 신분증, OTP 장치 (예시 : OTP없으면 거래 불가능)

+) OTP

: One Time Password

+) (가지고 있는 거 + 알고 있는 거)

: 인증서 (비번 필요)

- 자신의 모습

: 생체 인식. 바이오정보. (바뀔 수는 있음. 다치고 홍채 인식, 성형 후 얼굴 인식 등. )

+) 멀티팩터(multi factor)

: 생체 정보는 바뀔 수는 있음. 그래서 생체 인식 이외의 인증 방법이 있어야 함.

(다치고 홍채/지문 인식, 성형 후 얼굴 인식 등.)

- 위치하는 곳

: 위치 적절성 확인 (당근거래), 콜백 (전화 걸어서 본인 인증)

+) 변경

:인증 정보를 바꿈. [ 알고 있는 것 O / 가지고 있는 것 △ / 자신의 모습 X ]

+) 도용

: 인증 정보 탈취. [ 알고 있는 것 O / 가지고 있는 것 △ / 자신의 모습 X ]

+) 뇌파

: 사람마다 (00에 대한) 전자파가 다름. (알고 있는 것 + 자신의 모습) (변경이 쉽고, 도용이 어려움)

2) 운영체제의 계정 관리 (읽어보기)

(1) 운영체제

: (시스템 구성 + 운영) 하는 가장 기본적인 소프트웨어

- 운영체제에 대한 권한을 가지게 되면 다른 응용 프로그램에 대해서도 어느 정도의 권한을 가질 수 있음.

- 모든 응용 프로그램(명령 전달)은 무조건 OS을 거쳐야 함. (그래서 OS마다 패치가 있음)

(2) 운영체제 관리자

- OS 내 응용 프로그램에 대한 상당한 권한 있음. (웹 서버 / DB 구동 멈춤, 소스 변경 등 가능)

- OS 관리자로부터 정보 보호 : 응용 프로그램 암호화

(3) 일반 사용자

- 시스템 권한 : 읽기 정도.

- 위험 : 여러 정보 수집 후, 권한 외의 일 할 수 있음.

+) 시스템 콜

: 본인들끼리 통신. (더 알아보기)

+) 패치

: OS 취약점 >> 덮어씌움 (패치=파스)

2-1) 윈도우의 계정 관리 (한번 해보기)

(1) 윈도우 OS 관리자 계정

: administrator (시스템에서 가장 기보으로 설치되는 계정)

+) 윈도우 일반 사용자 계정 확인

윈도우 >> CMD 검색/실행 >> net users 명령어

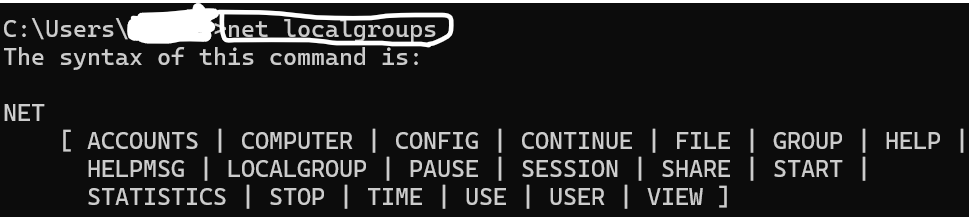

+) 윈도우 시스템 내의 그룹 목록

윈도우 >> CMD 검색/실행 >> net localgroups 명령어

(2) 윈도우의 주요 그룹

① administrators

- 윈도우 시스템의 모든 권한 갖음.

- 사용자 계정 삭제/변경 가능

- 디렉터리, 프린터 공유 명령 가능

- 권한 설정 가능

② Power Users

- (로컬 컴퓨터에서만) 대부분의 권한을 가짐.

- 로컬 컴퓨터 밖 네트워크에서는 일반 사용자.

③ Backup Operators

- (로컬 컴퓨터에서만) 윈도우 시스템 파일 백업 권한 있음.

- (로컬 컴퓨터에서만) 로그인, 시스템 종료 가능.

④ Users

- 대부분의 사용자가 여기에 해당

- (네트워크를 통해) 서버 . 다른 도메인 구성 요소에 로그인 가능

- 한정된 권한

- 서버로의 로컬 로그인 금지

⑤ Guests

- (네트워크를 통해) 서버 . 다른 도메인 구성 요소에 로그인 가능

- 한정된 권한

- 서버로의 로컬 로그인 금지

2-2) 유닉스의 계정 관리 (한번 읽어보기)

(1) 유닉스 OS 관리자 계정

: root.

(2) 유닉스 계정 목록 확인

: /ect/passwd 파일 >> 계정 목록 확인

(3) /etc/passwd 파일의 구성

( root : x : 0 : 0 :root : /root : / bin/bash)

① root (사용자 계정)

② x (패스워드 >> 암호화 >> shadow 파일에 저장했다)

③ 0 (사용자 번호)

④ 0 (그룹 번호)

⑤ root (실제 사용자 이름)

⑥ /root (사용자 홈 디렉터리 설정) (관리자 계정 홈 디렉터리 /root) (일반 사용자 홈 디렉터리 /home)

⑦ /bin/bash (사용자의 셸 정의) (기본 설정이 bash)

- 패스워드는 무조건 암호화 되어야 한다. (패스워드는 일방향 (HASH) : 복호화 불가능. 암호키 가져가도 모르게 하려고)

- 6,7번은 홈페이지임.

- 관리자 권한 식별 : 사용자 번호(3번 0), 그룹 번호(4번 0)

- 패스워드 암호화 shadow 파일 (2번) 공백 >> 패스워드 없이 로그인 가능 계정 >> 비활성화 (보안 문제 발생 방지)

- 사용자 셸 (7번) /bin/false >> 사용 금지 / 할당되지 않은 계정

+) 셸 (shell)

: 명령어 해석기. (사용자 명령어 이해, 실행)

(4) 유닉스 그룹 확인

: /etc/group

(5) /etc/group 파일 구성

( root : x : 0 :root)

① root (그룹 이름)

② x (패스워드) (일반적으로 사용 안 함)

③ 0 (그룹 번호) ( 0 = root 그룹 ) (0 해당 계정 = root, sync, shutdown, halt, operator)

④ root (해당 그룹 계정 목록) (불완전함 >> 패스워드 파일(2번)과 비교)

3) 데이터베이스 계정 관리

: DB도 계정이 존재.

(1) DB 계정, OS 계정

① 별도 존재 : DB 계정 관련 사항이 OS 관리자 권한에 의해 노출, 통제 가능 (OS 관리자 계정 관리 필요)

② DB 계정 = OS 계정

(2) DB 계정

① 관리자 계정 (MSSQL의 sa (system administrator), 오라클의 sys (system))

② 일반 사용자 계정

+) sys

: 오라클의 DB 관리자 계정. DB 생성 가능.

+) system

: 오라클의 DB 관리자 계정. DB 생성 불가능.

+) ID / PW

: 개인정보를 보호해야 해서 다시 한번 ID / PW 를 받는다.

4) 응용 프로그램의 계정 관리

: 응용 프로그램도 계정이 존재.

(1) 응용 프로그램 계정, OS 계정

① 별도 존재 : 응용 프로그램 계정 관리 소홀 >> 보안상 큰 위협 (취약한 응용 프로그램) (인증 없는 응용 프로그램)

② 응용 프로그램 계정 = OS 계정

+) TFTP (Trivial File Transfer Protocol, 간이 파일 전송 프로토콜)

- 파일 전송용 소프트웨어. (투명성이 필요한 곳에서 사용)

- 단순, 기능 떨어짐. (별도 계정 없음 = 인증 안 함 = 취약함)

- UDP (사용자 데이터그램 프로토콜) 사용

+) TCP (Transfer Control Protocol, 전송 제어 프로토콜)

- TCP/IP의 기반이 되는 프로토콜의 하나 (OSI 제 4계층 = 전송 계층 프로토콜 = TCP / UDP)

- 세션(접속) 설정 후, 통신을 개시

- 느림.

- 신뢰도 높음. (오류 정정, 재송신 가능)

+) UDP (User Datagram Protocol)

- TCP/IP의 기반이 되는 프로토콜의 하나 (OSI 제 4계층 = 전송 계층 프로토콜 = TCP / UDP)

- 세션 설정 없이. 데이터를 상대 주소로 송출

- 빠름.

- 신뢰도 낮음.

+) Datagram

- ( 패킷 교환망에서 취급되는) 패킷의 일종.

- 모든 패킷들이 독립적. (같이 안 가고 지 혼자 갈 수 있음) (모두 경로 정보 있음. 각자 경로 다르기도 함) (순서 무관)

+) 패킷

: 데이터 너무 커서 쪼갠 데이터.

(송신자 데이터 패킷으로 쪼개서 전송 >> 수신자가 패킷들을 재조립)

+) TCP/IP

: 인터넷 표준 프로토콜 집합.

(OSI 제 3계층 = 망 계층 프로토콜 = IP)

(OSI 제 4계층 = 전송 계층 프로토콜 = TCP / UDP)

5) 네트워크 장비의 계정 관리

- (보통) 패스워드만 알면 접근 가능

- 계정 생성도 가능. (각 계정마다 사용 가능한 명령어 집합 제한 가능)

+) 시스코 장비

- 많이 사용하는 네트워크 장비

- 시스코 장비의 계정 = (사용자 모드 + 관리자 모드)

- 사용자 모드 : 장비 상태 확인만 가능. (패스워드 입력하면 사용자 모드로 로그인)

- 관리자 모드 : 네트워크 설정 변경 가능. (로그인 이외의 별도의 패스워드 필요)

+) TACACS+

: 솔루션. 대규모 네트워크 통합 계정 관리.

3. 세션 관리 (읽어보기)

1) 세션 (session)

(1) 정의

: 사용자 - 시스템 / 시스템 - 시스템 사이의 활성화 된 접속. (로그인 상태)

(지금 당장 활성화 된 접촉만을 세션이라고 함. (지금 사용 안 하는 것은 백그라운드에 들어감. 세션이 아님)

(해킹 당함 >> 세션 먼저 확인.) (세션 = 지금 당장 활성화 되어 있는 것이기 때문.)

(2) 세션 유지

① 정의

: 사용자 인증 >> 권한 받음 >> 원하는 곳에 연결 / 접촉 가능

(예시 : 영화관 줄 >> 잠깐 자리 비울 거임 >> 줄 순서(세션) 유지 필요 >> 친구에게 자리 맡아달라함 )

(갔다와서 친구가 자리 돌려줌 = 세션 유지 성공, 친구가 자리 안 돌려줌 = 세션 유지 실패)

② 보안 사항

: 암호화 (세션 하이재킹, 네트워크 패킷 스니핑 방지), 지속적인 인증.

(지속적인 인증 : 타임아웃하면 화면 보호기 실행 (얘는 인증 아님)>> 사용자 재접속 시 재인증 설정 필요)

(타임아웃 적용하는 것 : 윈도우 원격 (수동 설정), 유닉스 원격(자동), 웹 서비스)

(DB는 시스템-시스템 세션 연결이 많아서, 보통 타임아웃 적용 안 함)

+) 세션 하이재킹 (session hijacking)

: 세션 가로채기. (로그인 된 상태를 가로채는 것.) 취약점을 이용해 정상적인 접속을 빼았음.

(사용자가 자리를 비운 사이, 로그인 된 PC를 사용하는 것도 세션 하이재킹)

+) 스니핑 (sniffing)

: ( 송신자, 수신자 사이 네트워크에서) 패킷 정보를 도청하는 행위. (데이터 도청) (sniff = 킁킁)

'대학교 수업 > 사이버보안개론' 카테고리의 다른 글

| 2.2 정보보안개론 2단원 (2) (5) | 2024.09.22 |

|---|---|

| 1. 정보보안개론 1단원 - 연습문제 정답 (5) | 2024.09.17 |

| 1. 정보보안개론 (1단원 전체 묶음) (10) | 2024.09.08 |

| 0. 개요 및 교재 (2) | 2024.09.08 |